HACKING O ATAQUE

INFORMÁTICO

Un ataque informático

(HACK) es un método por el cual un individuo, mediante un sistema

informático, intenta tomar el control, desestabilizar o dañar otro

sistema informático (ordenador, red privada, etcétera).

Un ataque informático es

un intento organizado e intencionado causado por una o más personas para

infringir daños o problemas a un sistema informático o red. Los ataques

en grupo suelen ser hechos por bandas llamados "piratas informáticos"

que suelen atacar para causar daño, por buenas intenciones, por

espionaje, para ganar dinero, entre otras. Los ataques suelen pasar en

corporaciones.

Un ataque informático

consiste en aprovechar alguna debilidad o falla en el software, en el

hardware, e incluso, en las personas que forman parte de un ambiente

informático; para obtener un beneficio, por lo general de condición

económica, causando un efecto negativo en la seguridad del sistema, que

luego pasa directamente en los activos de la organización.

TECNICAS DE

HACKING

TROYANOS VÍA MENSAJERÍA INSTANTÁNEA

Este tipo de hack se basa en la instalación de un programa con un

troyano o caballo de troya, como algunos lo llaman en referencia a la

mitología griega, el cuál sirve como una herramienta remota para atacar.

Tiene la habilidad de ocultarse y su uso no está autorizado. Una vez

ejecutado controla a la computadora infectada. Puede leer, mover, borrar

y ejecutar cualquier archivo. Una particularidad del Troyano es que a la

hora de ser cargado en un programa de mensajería instantánea de forma

remota, el hacker sabrá el momento en que el usuario se conecta. Es aquí

donde el intruso podrá robar información. La transmisión de datos de la

computadora infectada a la del intruso se lleva a cabo gracias a que el

programa de mensajería instantánea abre un túnel de comunicación el cual

será aprovechado por el atacante. Cabe señalar que los troyanos tienen

una apariencia inofensiva y no propagan la infección a otros sistemas

por sí mismos y necesitan recibir instrucciones directas de una persona

para realizar su propósito.

Ejemplos: Backdoor

Trojan, AIMVision y Backdoor. Sparta.C., NetBus, Back Orifice, Bifrost,

Sub7.

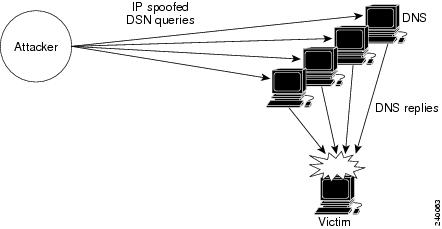

ANALIZADOR (SNIFFER)

Analizar es la práctica de poder leer tramas de información que viajan

sobre la red. Toda la información que viaja sobre el Internet, y que

llega a una terminal, como lo es una computadora, es capturado y

analizado por dicho dispositivo. Sin embargo, un sniffer o analizador

recaba dicha información a la cual se le llama trama, y mediante una

técnica llamada inyección de paquetes puede llegar a modificar,

corromperla y reenviar dicha información. Con esto se logra engañar a

los servidores que proveen servicios en el Internet.

La forma más habitual de sniffing es la que podríamos llamar sniffing

por software, utilizando un programa que captura la información de la

red.

También es posible hacer lo que podríamos llamar sniffing hardware, que

pasaría por pinchar en un cable de red un dispositivo que permita

capturar el tráfico.

Los usos típicos de un sniffer incluyen los siguientes:

·

Captura automática de

contraseñas enviadas en claro y nombres de usuario de la red. Esta

capacidad es utilizada en muchas ocasiones para atacar sistemas a

posteriori.

·

Conversión del tráfico de

red en un formato entendible por los humanos.

·

Análisis de fallos para

descubrir problemas en la red, tales como: ¿por qué el ordenador A no

puede establecer una comunicación con el ordenador B?

·

Medición del tráfico,

mediante el cual es posible descubrir cuellos de botella en algún lugar

de la red.

·

Detección de intrusos.

Aunque para ello existen programas específicos llamados IDS (Sistema de

Detección de intrusos), que son prácticamente sniffers con

funcionalidades específicas.

·

Creación de registros de

red, de modo que los intrusos no puedan detectar que están siendo

investigados.

Sniffing en una red local de difusión

Una red de difusión es

aquella en la que la información se envía a todos los equipos (red en

bus). Éste es el caso de una red Ethernet. En una red Ethernet la

cabecera de cada paquete de datos contiene la dirección del equipo

destino. Cuando un paquete llega a un equipo la tarjeta de red comprueba

si el paquete va dirigido a este ordenador. Si el paquete contiene la

dirección del equipo, la tarjeta lo acepta, rechazándolo en caso

contrario.

Para realizar el Sniffing en este caso, previamente se debe haber

obtenido acceso al sistema como Root. Posteriormente se configura la

tarjeta de red en estado promiscuo. En este estado la tarjeta recogerá

todos los paquetes que circulen por la red.

Sniffing a nivel global.

Carnivore

En este modo de sniffing

se captura la información que pasa por un determinado equipo. De este

modo se puede "espiar", por ejemplo, el tráfico de Internet de una

determinada empresa o usuario. El proyecto Carnivore realiza un sniffing

de este tipo.

Carnivore

es un software, principalmente para la plataforma windows, que utiliza

el FBI, el cual se instala en servidores de internet y espía cada

comunicación que pasa por el servidor en el que está instalado.

El funcionamiento de este programa es el siguiente:

·

Filtra el e-mail en busca

de palabras clave

·

Elimina la información que

no le interesa

·

Valora si el tipo de

información restante es sospechosa de violar la ley

Cuando un ordenador es sospechoso de llevar cualquier tipo de actividad

ilegal, Carnivore se introduce en su disco duro buscando cualquier tipo

de información que confirme las sospechas de que este pc esta cometiendo

un delito. Archiva cualquier tipo de información a la espera de que los

agentes del FBI tome cualquier tipo de decisión.

A partir del descubrimiento de Carnivore, este software tuvo muchas

criticas por lo que el FBI decidió cambiarle el nombre por uno que fuera

un poco menos "agresivo", a partir de ese momento el software pasa a

llamarse DCS1000.

El atentado contra las torres gemelas el famoso 11 de Septiembre del año

2001, supuso un punto de inflexión en las leyes antiterroristas, y con

ello Carnivore salió ganado. Anteriormente a este suceso para tener

acceso a cualquier tipo de comunicación privada había que estar en

posesión de un permiso del tribunal, pero después del atentado, con una

simple orden de allanamiento se podía hacer esto.

La aparición de la ley Patriot act, supuso que cualquier fiscal federal

o de EE.UU. pueda ordenar la instalación de DCS1000 y registrar entero a

un usuario de internet sin necesidad de una orden judicial.

FUERZA BRUTA:

No es necesariamente un procedimiento que se deba realizar por procesos

informáticos, aunque este sistema ahorraría tiempos, energías y

esfuerzos. El sistema de ataque por fuerza bruta, trata de recuperar una

clave probando todas las combinaciones posibles en forma sistemática y

secuencial hasta encontrar aquella que se busca, y que permite el acceso

al sistema, programa o archivo en estudio. Existen distintas variantes

para este tipo de ataques, pero todos basados en el mismo principio:

agotar las combinaciones posibles hasta que se encuentre un acceso

válido al sistema.

Dicho de otro modo, define al procedimiento por el cual a partir del

conocimiento del algoritmo de cifrado empleado y de un par texto

claro/texto cifrado, se realiza el cifrado (respectivamente, descifrado)

de uno de los miembros del par con cada una de las posibles

combinaciones de clave, hasta obtener el otro miembro del par. El

esfuerzo requerido para que la búsqueda sea exitosa con probabilidad

mejor que la par será 10n-1 operaciones, donde n es la

longitud de la clave (también conocido como el espacio de claves).

Otro factor determinante en el coste de realizar un ataque de fuerza

bruta es el juego de caracteres que se pueden utilizar en la clave.

Contraseñas que sólo utilicen dígitos numéricos serán más fáciles de

descifrar que aquellas que incluyen otros caracteres como letras, así

como las que están compuestas por menos caracteres serán también más

fáciles de descifrar, la complejidad impuesta por la cantidad de

caracteres en una contraseña es logarítmica.

Los ataques por fuerza bruta, dado que utilizan el método de prueba y

error, son muy costosos en tiempo computacional.

La fuerza bruta suele combinarse con un ataque de diccionario, en el que

se encuentran diferentes palabras para ir probando con ellas.

Debido a la popularidad de estos ataques podemos encontrarnos en

multitud de sitios web los llamados captchas que lo que intentan es

detectar si la personas que está intentando acceder al servicio es

humana es un software informático tratando de reventar una contraseña.

Por esta razón a veces si introduces mal muchas veces seguidas tu

contraseña puede ser que la página web te bloqueé el acceso durante un

tiempo ya que puede entender que estás tratando de reventar la

contraseña probando distintas combinaciones.

NEGACIÓN DE SERVICIO

(DENIAL OF SERVICE, DOS)

Un ataque parcial de negación de servicio hace que el CPU consuma muchos

recursos y la computadora se ponga inestable. Otra forma de ataque es lo

que se conoce como inundación, el cual consiste en saturar al usuario

con mensajes vía mensajería instantánea al punto que la computadora deje

de responder y se pasme. De ahí que los ataques de negación de servicio

en programas de mensajería instantánea haga que el programa deje de

funcionar.

Ataque de denegación de servicio, también llamado ataque DoS (Denial of

Service), es un ataque a un sistema de computadoras o red que causa que

un servicio o recurso sea inaccesible a los usuarios legítimos,

normalmente provocando la pérdida de la conectividad de la red por el

consumo del ancho de banda de la red de la víctima o sobrecarga de los

recursos computacionales del sistema de la víctima.

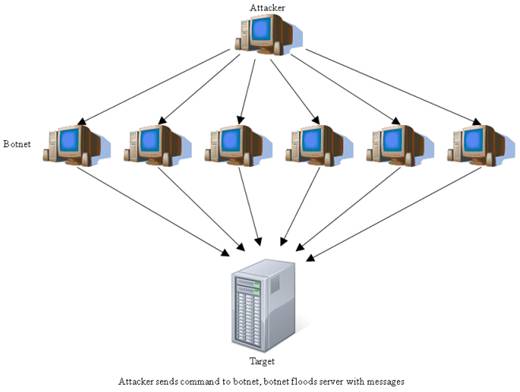

Una ampliación del ataque DoS es el llamado ataque distribuido de

denegación de servicio, también llamado ataque DDoS (de las siglas en

inglés Distributed Denial of Service) el cual se lleva a cabo generando

un gran flujo de información desde varios puntos de conexión.

PHISHING O SUPLANTACIÓN DE

IDENTIDAD:

Phishing o suplantación de identidad es un término informático que

denomina un modelo de abuso informático y que se comete mediante el uso

de un tipo de ingeniería social, caracterizado por intentar adquirir

información confidencial de forma fraudulenta (como puede ser una

contraseña o información detallada sobre tarjetas de crédito otra

información bancaria). El cibercriminal, conocido como phisher, se hace

pasar por una persona o empresa de confianza en una aparente

comunicación oficial electrónica, por lo común un correo electrónico, o

algún sistema de mensajería instantánea o incluso utilizando también

llamadas telefónicas.

La mayoría de los métodos de phishing utilizan la manipulación en el

diseño del correo electrónico para lograr que un enlace parezca una ruta

legítima de la organización por la cual se hace pasar el impostor. URLs

manipuladas, o el uso de subdominios, son trucos comúnmente usados por

phishers.

Otro ejemplo para disfrazar enlaces es el de utilizar direcciones que

contengan el carácter arroba: @, para posteriormente preguntar el nombre

de usuario y contraseña (contrario a los estándares13). Por ejemplo, el

enlace http://www.google.com@members.tripod.com/ puede engañar a un

observador casual y hacerlo creer que el enlace va a abrir en la página

de www.google.com, cuando realmente el enlace envía al navegador a la

página de members.tripod.com (y al intentar entrar con el nombre de

usuario de www.google.com, si no existe tal usuario, la página abrirá

normalmente). Este método ha sido erradicado desde entonces en los

navegadores de Mozilla14 e Internet Explorer.15 Otros intentos de

phishing utilizan comandos en JavaScripts para alterar la barra de

direcciones. Esto se hace poniendo una imagen de la URL de la entidad

legítima sobre la barra de direcciones, o cerrando la barra de

direcciones original y abriendo una nueva que contiene la URL ilegítima.

En otro método popular de phishing, el atacante utiliza contra la

víctima el propio código de programa del banco o servicio por el cual se

hace pasar. Este tipo de ataque resulta particularmente problemático, ya

que dirige al usuario a iniciar sesión en la propia página del banco o

servicio, donde la URL y los certificados de seguridad parecen

correctos. En este método de ataque (conocido como Cross Site Scripting)

los usuarios reciben un mensaje diciendo que tienen que "verificar" sus

cuentas, seguido por un enlace que parece la página web auténtica; en

realidad, el enlace está modificado para realizar este ataque, además es

muy difícil de detectar si no se tienen los conocimientos necesarios.

Otro problema con las URL es el relacionado con el manejo de Nombre de

dominio internacionalizado (IDN) en los navegadores, puesto que puede

ser que direcciones que resulten idénticas a la vista puedan conducir a

diferentes sitios (por ejemplo dominio.com se ve similar a dοminiο.com,

aunque en el segundo las letras "o" hayan sido reemplazadas por la

correspondiente letra griega ómicron, "ο"). Al usar esta técnica es

posible dirigir a los usuarios a páginas web con malas intenciones. A

pesar de la publicidad que se ha dado acerca de este defecto, conocido

como IDN spoofing16 o ataques homógrafos, ningún ataque conocido de

phishing lo ha utilizado.

ATAQUE DE INGENIERÍA

SOCIAL:

La ingeniería Social está definida como un ataque basado en engañar a un

usuario o administrador de un sitio en internet, para poder ver la

información que ellos quieren.

Se hace para obtener acceso a sistemas o información útil. Los objetivos

de la ingeniería social son fraude, intrusión de una red, espionaje

industrial, robo de identidad, etc.

Ingeniería social es la práctica de obtener información confidencial a

través de la manipulación de usuarios legítimos. Es una técnica que

pueden usar ciertas personas, tales como investigadores privados,

criminales, o delincuentes informáticos, para obtener información,

acceso o privilegios en sistemas de información que les permitan

realizar algún acto que perjudique o exponga la persona u organismo

comprometido a riesgo o abusos.

El principio que sustenta la ingeniería social es el que en cualquier

sistema "los usuarios son el eslabón débil". En la práctica, un

ingeniero social usará comúnmente el teléfono o Internet para engañar a

la gente, fingiendo ser, por ejemplo, un empleado de algún banco o

alguna otra empresa, un compañero de trabajo, un técnico o un cliente.

Vía Internet o la web se usa, adicionalmente, el envío de solicitudes de

renovación de permisos de acceso a páginas web o memos falsos que

solicitan respuestas e incluso las famosas cadenas, llevando así a

revelar información sensible, o a violar las políticas de seguridad

típicas. Con este método, los ingenieros sociales aprovechan la

tendencia natural de la gente a reaccionar de manera predecible en

ciertas situaciones, –por ejemplo proporcionando detalles financieros a

un aparente funcionario de un banco– en lugar de tener que encontrar

agujeros de seguridad en los sistemas informáticos.

INGENIERÍA INVERSA:

El objetivo de la ingeniería inversa es obtener información o un diseño

a partir de un producto, con el fin de determinar de qué está hecho, qué

lo hace funcionar y cómo fue fabricado.

El método se denomina así porque avanza en dirección opuesta a las

tareas habituales de ingeniería, que consisten en utilizar datos

técnicos para elaborar un producto determinado. En general, si el

producto u otro material que fue sometido a la ingeniería inversa fue

obtenido en forma apropiada, entonces el proceso es legítimo y legal. De

la misma forma, pueden fabricarse y distribuirse, legalmente, los

productos genéricos creados a partir de la información obtenida de la

ingeniería inversa, como es el caso de algunos proyectos de software

libre ampliamente conocidos.

El programa Samba es un claro ejemplo de ingeniería inversa, dado que

permite a sistemas operativos UNIX compartir archivos con sistemas

Microsoft Windows. El proyecto Samba tuvo que investigar información

confidencial (no liberada al público en general por Microsoft) sobre los

aspectos técnicos relacionados con el sistema de archivos Windows. Lo

mismo realiza el proyecto WINE para el conjunto de API de Windows y

OpenOffice.org con los formatos propios de Microsoft Office, o se hace

para entender la estructura del sistema de archivos NTFS y así poder

desarrollar drivers para la lectura-escritura sobre el mismo

(principalmente para sistemas basados en GNU/Linux).

La ingeniería inversa es un método de resolución. Aplicar ingeniería

inversa a algo supone profundizar en el estudio de su funcionamiento,

hasta el punto de que podamos llegar a entender, modificar y mejorar

dicho modo de funcionamiento.

En el caso concreto del software, se conoce por ingeniería inversa a la

actividad que se ocupa de descubrir cómo funciona un programa, función o

característica de cuyo código fuente no se dispone, hasta el punto de

poder modificar ese código o generar código propio que cumpla las mismas

funciones. La gran mayoría del software de pago incluye en su licencia

una prohibición expresa de aplicar ingeniería inversa a su código, con

el intento de evitar que se pueda modificar su código y que así los

usuarios tengan que pagar si quieren usarlo.

La ingeniería inversa nace en el transcurso de la Segunda Guerra

Mundial, cuando los ejércitos enemigos incautaban insumos de guerra como

aviones u otra maquinaria de guerra para mejorar las suyas mediante un

exhaustivo análisis.

La siguiente figura muestra los procesos que sigue la ingeniería

directa, si seguimos ese camino hacia "atrás" (o de manera inversa),

hacemos ingeniería inversa, si continuamos con el camino y planteamos

cambios (o mejoras), por la derecha, ese camino nos lleva a una

reingeniería, si no alteramos el contenido de los modelos obtenidos

durante los procesos de la ingeniería inversa y seguimos el camino de la

izquierda, eso se llama desarrollar una copia.

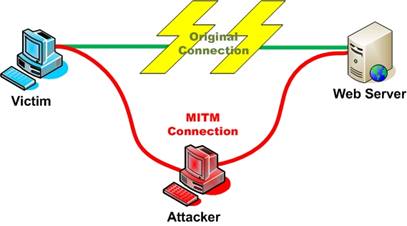

MAN IN THE MIDDLE:

A veces abreviado MitM, es

una situación donde un atacante supervisa (generalmente mediante un

rastreador de puertos) una comunicación entre dos partes y falsifica los

intercambios para hacerse pasar por una de ellas.

Cada ataque de

intermediarios o MITM (siglas en inglés de Man in the Middle Attack)

involucra a un atacante (o un dispositivo) que puede interceptar o

alterar las comunicaciones entre dos partes que normalmente no son

conscientes de que el atacante está presente en sus comunicaciones o

transacciones.

Ejemplos de ataques MITM en Internet.

Ataque de punto de acceso evil twin (gemelo malvado).

Cuando usted intenta conectarse a una red inalámbrica, sus dispositivos

Wi-Fi intentan "asociarse" a un punto de acceso (AP) cercano. Los

atacantes pueden utilizar software para convertir un ordenador portátil

común y corriente en un punto de acceso, y luego utilizan el nombre de

un punto de acceso que usted pueda reconocer o en el cual pueda confiar

para que usted o su dispositivo se conecten a este "evil twin" en lugar

de conectarse a un punto de acceso "bueno" (los fanáticos de la serie

original de StarTrek recordarán el episodio "Espejo, Espejo"). Una vez

que su dispositivo se conecta al punto de acceso "evil twin", el

atacante puede interceptar los datos de ingreso de su compañía o la

información de su tarjeta de crédito, e incluso podría conectarle al

sitio que desea visitar para perpetuar el engaño. El atacante puede

redirigirle a sitios web, servidores de correo u otros sitios falsos

donde es posible que, sin sospechar nada, usted introduzca su

información personal o descargue software malicioso adicional.

Ataque de intermediarios en el navegador (MiTB).

Imagina todo el daño que un atacante podría hacer si pudiese sentarse

"dentro" de su navegador y leer o modificar lo que usted escribe o

aquello que un sitio web le envía. Lamentablemente, los atacantes han

ido más allá de tales escenarios imaginados. Los ataques MiTB utilizan

software malicioso denominado Trojan horse (caballo de troya o

"troyano") que se inserta entre su navegador y un servidor web, por lo

general durante una transacción financiera o comercial en línea. El

atacante puede utilizar el troyano, que puede ser un keylogger

(registrador de digitación),rootkit (encubridor), un objeto de

asistencia al navegador malicioso o un plug-in para robar credenciales

bancarias, alterar importes de transacciones o hacer transacciones

adicionales, a menudo durante sus sesiones bancarias o comerciales.

ATAQUES DE REPLAY

Un ataque de REPLAY, también llamado ataques de reinyección es una forma

de ataque de red, en el cual una transmisión de datos válida es

maliciosa o fraudulentamente repetida. Es llevada a cabo por el autor o

por un adversario que intercepta la información y la retransmite,

posiblemente como parte de un ataque enmascarado.

Se puede utilizar con dos propósitos fundamentales: O bien para

suplantar una identidad, o bien para realizar denegación de servicio.

Un ataque de REPLAY básicamente consiste en capturar información

(transmisión de datos) que viaja en una red predeterminada, y luego

enviarla al destinatario original sin que su presencia se haga notar.

Por esta definición fácilmente se puede confundir con la definición de

otro método: “man in the middle”. En realidad se diría que el método man

in the middle engloba al método “replay attack”, salvando algunas

diferencias que a continuación se hacen presentes:

La diferencia entre el “man in the middle” y el ataque de REPLAY es que

el ataque de REPLAY realiza una copia de la transmisión de datos antes

de enviarla al destinatario original para luego utilizarla como mejor le

convenga, en cambio, en el otro método, simplemente se captura la

información y se la envía, alterada o no, al destinatario original.

Siendo un poco más específicos, el ataque de REPLAY es un tipo de ataque

donde una sesión de autenticación es repetida para hacer creer a la PC

que realmente es un usuario autentificado y así ésta le otorgue el

acceso solicitado, es decir, ganar autentificación de manera

fraudulenta.

El ataque de REPLAY utiliza un método sencillo de explotar un paquete o

paquetes capturados, y reenviar ese tráfico de datos para producir

resultados inesperados. Si la fuente no detecta la duplicación de las

comunicaciones y acepta los paquetes repetidos, el ataque tiene éxito.

Aunque el canal de comunicación esté protegido con encriptación y alguna

forma de autenticación fuerte, como la firma digital, el ataque puede

todavía tener éxito sin que el atacante nunca sepa el contenido exacto

de las transmisiones que se repite. A menudo, la actual reproducción del

paquete se ejecutará en un momento posterior, pero algunos casos

requieren la retransmisión que tendrá lugar en una sesión de cliente

legítima sigue siendo válida. Versiones más sofisticadas de este ataque

se pueden combinar los ataques de repetición con la modificación de

paquetes / inyección, suplantación de identidad de origen.

TRASHING (CARTONEO):

Es la acción de recolectar información a partir de material descartado,

comúnmente con la finalidad de obtener datos que sirvan como información

para cometer fraudes.

·

Trashing físico:

Si la información se recolecta de los cestos de papeles (papeles,

diskettes, discos compactos) se habla de trashing físico.

·

Trashing lógico:

Cuando el atacante procura conseguir información revisando los archivos

que puedan estar en la computadora (papelera de reciclaje, historial de

navegación, o los archivos que almacenan cookies), se denomina trashing

lógico.

TAMPERING O DATA DIDDLING:

Esta categoría se refiere a la modificación desautorizada de los datos o

el software instalado en el sistema víctima (incluyendo borrado de

archivos). Borrado de Huellas: El borrado de huellas es una de las

tareas más importantes que debe realizar el intruso después de ingresar

en un sistema, ya que, si se detecta su ingreso, el administrador

buscará como conseguir "tapar el hueco" de seguridad, evitar ataques

futuros e incluso rastrear al atacante.

Este tipo de ataques son particularmente serios cuando el que lo realiza

ha obtenido derechos de administrador o supervisor, con la capacidad de

disparar cualquier comando y por ende alterar o borrar cualquier

información que puede incluso terminar en la baja total del sistema en

forma deliverada. O aún si no hubo intenciones de ello, el administrador

posiblemente necesite dar de baja por horas o días hasta chequear y

tratar de recuperar aquella informacion que ha sido alterada o borrada.

Como siempre, esto puede ser realizado por insiders o outsiders,

generalmente con el propósito de fraude o dejar fuera de servicio un

competidor.

Son innumerables los casos de este tipo como empleados (o externos)

bancarios que crean falsas cuentas para derivar fondos de otras cuentas,

estudiantes que modifican calificaciones de examenes, o contribuyentes

que pagan para que se les anule la deuda por impuestos en el sistema

municipal.

Múltiples web sites han sido víctimas del cambio de sus home page por

imágenes terroristas o humorísticas, o el reemplazo de versiones de

software para download por otros con el mismo nombre pero que incorporan

código malicioso (virus, troyanos).

La utilización de programas troyanos está dentro de esta categoría, y

refiere a falsas versiones de un software con el objetivo de averiguar

información, borrar archivos y hasta tomar control remoto de una

computadora a través de Internet como el caso de Back Orifice y NetBus.

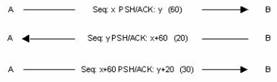

SECUESTRO DE SESIÓN:

Secuestro de sesión, también conocido como secuestro de sesión TCP, es

un método para hacerse cargo de una sesión de usuario Web mediante la

obtención subrepticia el ID de sesión y haciéndose pasar por el usuario

autorizado. Una vez. Ha sido visitada ID de sesión del usuario (a través

de la predicción de sesiones), el atacante puede pasar por ese usuario y

hacer cualquier cosa que el usuario está autorizado a hacer en la red

El secuestro de sesiones TCP permite redirigir un flujo TCP. Entonces,

se puede sobrepasar la protección por contraseña (como en telnet o ftp).

La necesidad de escuchar (sniffing) restringe este ataque a la red

física del atacado. Antes de detallar este ataque, vamos a explicar

algunos principios básicos del protocolo TCP.

La cabecera TCP contiene varios campos:

•

El puerto origen y el

puerto destino, identificando la conexión entre dos máquinas;

•

El número de secuencia que

identifica cada byte enviado;

•

El número de

reconocimiento que corresponde al último byte recibido;

•

Los flags interesantes

son:

SYN que sincroniza los

números de secuencia cuando una conexión esta establecida;

ACK, el flag de

reconocimiento de un segmento TCP;

PSH que dice al receptor

que envÃ-e los datos a la aplicación.

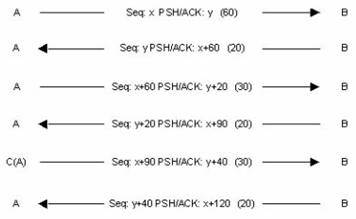

Saludo en tres vías para establecer una conexión TCP:

Aquí la máquina A inició una conexión TCP en la máquina B.

Transferencia de datos TCP:

Los números de secuencia cambiarán de acuerdo al número de bytes de

datos enviados. El número de secuencia se representa por Seq, el número

de reconocimiento se encuentra después de los flags PSH y ACK y el

número de bytes de datos enviados se

encuentra entre paréntesis.

Este ataque crea un estado de desincronización en ambos lados de la

conexión TCP, permitiendo el secuestro de la sesión. Una conexión es

desincronizada cuando el número de secuencia del próximo byte enviado

por la máquina A es diferente del número de secuencia del siguiente byte

en ser recibido por B, y viceversa.

En el ejemplo de la figura 9, al final del primer paso, cuando B recibe

su paquete, A espera por un paquete con un número de reconocimiento de

X+60. Si el siguiente paquete enviado por B no tiene este número de

reconocimiento, A y B se consideran desincronizados.

Así, si un cracker con una máquina C quiere secuestrar una sesión

estabilizada de telnet, sesión entre las máquinas A y B. Primero, la

máquina C escucha el tráfico telnet (puerto TCP 23) entre A y B. Una vez

que el cracker cree que A ha tenido tiempo de autentificarse con el

servicio telnet de la máquina B, desicroniza la máquina A con B. Para

hacer esto, crea un paquete tomando la IP de origen de la máquina A y el

número TCP de reconocimiento esperado por B. De acuerdo, la máquina B

acepta el paquete, Además de desincronizar la conexión TCP, este paquete

permite al cracker introducir un comando a través de la sesión telnet

previamente establecida por A. A este paquete le está permitido portar

datos (flag PSH = 1).

Secuestro de sesión TCP:

La máquina B acepta el comando enviado por C, reconoce este paquete

enviando un paquete a A con el flag ACK.

Lo que significa que si A envió un paquete a B, será rechazado porque el

número de secuencia no es el esperado por B.

Surge entonces un problema: La tormenta ACK. Se generan muchos ACK. Esto

sucede cuando A envía un paquete TCP con un número de secuencia inválido

(A no está sincronizado), B lo rechaza y envía a A un ACK con el número

de secuencia que espera. A recibe este ACK, y aunque el número de

secuencia no coincide con el esperado, también envia un ACK a B y B lo

hace de nuevo.

Este problema de tormenta ACK puede ser resuelto si el cracker utiliza

ARP Spoofing. En este caso, la máquina C envenenará el caché ARP de la

máquina B diciéndole que la IP de A está ahora asociada a la dirección

MAC de C. Estas técnicas las implementa el programa Hunt.

KEYLOGGING:

Un keylogger (derivado del inglés: key ('tecla') y logger

('registrador'); 'registrador de teclas') es un tipo de software o un

dispositivo hardware específico que se encarga de registrar las

pulsaciones que se realizan en el teclado, para posteriormente

memorizarlas en un fichero o enviarlas a través de internet.

Suele usarse como malware del tipo daemon, permitiendo que otros

usuarios tengan acceso a contraseñas importantes, como los números de

una tarjeta de crédito, u otro tipo de información privada que se quiera

obtener.

El registro de lo que se teclea puede hacerse tanto con medios de

hardware como de software. Los sistemas comerciales disponibles incluyen

dispositivos que pueden conectarse al cable del teclado (lo que los hace

inmediatamente disponibles pero visibles si un usuario revisa el

teclado) y al teclado mismo (que no se ven pero que se necesita algún

conocimiento de como soldarlos para instalarlos en el teclado). Escribir

aplicaciones para realizar keylogging es trivial y, como cualquier

programa computacional, puede ser distribuido a través de un troyano o

como parte de un virus informático o gusano informático. Incluso puede

alterar las búsquedas en Google, creando búsquedas inexistentes y otras

páginas adicionales. Se suele descargar comprimido para eludir

antivirus. Se dice que se puede utilizar un teclado virtual para evitar

esto, ya que sólo requiere clics del ratón. Sin embargo, las

aplicaciones más nuevas también registran screenshots (capturas de

pantalla) al realizarse un clic, que anulan la seguridad de esta medida.

La mejor medida de esto es formatear la PC.

Keylogger con Hardware:

Son dispositivos disponibles en el mercado que vienen en tres tipos:

Adaptadores en línea:

que se intercalan en la conexión del teclado, tienen la ventaja de poder

ser instalados inmediatamente. Sin embargo, mientras que pueden ser

eventualmente inadvertidos se detectan fácilmente con una revisión

visual detallada.

Dispositivos

que se pueden instalar dentro de los teclados estándares, requiere de

habilidad para soldar y de tener acceso al teclado que se modificará. No

son detectables a menos que se abra el cuerpo del teclado.

Teclados reales

del reemplazo que contienen el Keylogger ya integrado. Son virtualmente

imperceptibles, a menos que se les busque específicamente.

Keylogger con software:

Contrariamente a las creencias populares, el código de un keylogger por

software es simple de escribir, con un conocimiento básico de la API

proporcionada por el sistema operativo objetivo. Los keyloggers de

software se dividen en:

·

Basado en núcleo:

este método es el más difícil de escribir, y también de combatir. Tales

keyloggers residen en el nivel del núcleo y son así prácticamente

invisibles. Derriban el núcleo del sistema operativo y tienen casi

siempre el acceso autorizado al hardware que los hace de gran alcance.

Un keylogger que usa este método puede actuar como driver del teclado

por ejemplo, y accede así a cualquier información registrada en el

teclado mientras que va al sistema operativo.

·

Enganchados:

estos keyloggers registran las pulsaciones de las teclas del teclado con

las funciones proporcionadas por el sistema operativo. El sistema

operativo activa el keylogger en cualquier momento en que se presione

una tecla, y realiza el registro.

·

Métodos creativos:

aquí el programador utiliza funciones

como GetAsyncKeyState, GetForegroundWindow, etc. Éstos son los más

fáciles de escribir, pero como requieren la revisión del estado de cada

tecla varias veces por segundo, pueden causar un aumento sensible en uso

de la CPU y pueden ocasionalmente dejar escapar algunas pulsaciones del

teclado.

·

CLICKJACKING:

Clickjacking es una técnica utilizada por los hackers o spammers para

engañar o engañar a los usuarios al hacer clic en enlaces o botones que

están ocultas a la vista normal, generalmente enlaces color es igual a

fondo de la página.

El clickjacking, o secuestro de clic, es una técnica maliciosa para

engañar a usuarios de Internet con el fin de que revelen información

confidencial o tomar control de su computadora cuando hacen clic en

páginas web aparentemente inocentes. En uno de los muchos navegadores o

plataformas con alguna vulnerabilidad, un ataque de clickjacking puede

tomar la forma de código embebido o script que se ejecuta sin el

conocimiento del usuario; por ejemplo, aparentando ser un botón para

realizar otra función.

El clickjacking puede ser entendido como una variante del problema de

reemplazo confuso.

La directiva de la Unión Europea de 2011 sobre privacidad, conocida como

ley de cookies, obliga a los sitios que almacenan datos sobre sus

visitantes a incluir una advertencia. Recientemente, se ha comprobado el

ataque a sitios web que consiste en modificar la advertencia incluida en

el sitio para que su clic sea desviado abriendo un sitio web diferente.

Los ataques detectados incluyen publicidad no visible dentro del aviso

de privacidad. Al hacer clic en cualquier parte del aviso aparece la

página del sitio publicitado.

·

TABNABBING:

Técnica que se basa en persuadir al usuario de insertar datos para

entrar en cuentas, normalmente de correos o redes sociales, por medio de

páginas que aparecen repentinamente, que aparentan ser las reales cuando

navega, generando múltiples pestañas e intentando apovecharse de la poca

atención que un usuario puede tener mientras navega.

Consiste en emplear scripts para reemplazar la página normal en una

pestaña que no esté activa por una copia creada por el ciberdelincuente.

Normalmente se utiliza javascript, pero puede funcionar aún si los

scripts están bloqueados usando la función meta refresh de HTML, que

carga de nuevo una página después de cierto tiempo abierta.

Proceso

Normalmente cuando llega un correo fuera de lugar, se encuentra un

hipervínculo que envía al usuario un sitio web que se ve muy parecido o

totalmente igual a un sitio web sin fines malévolos, donde el hackeado

es forzado a meter su clave, número de tarjeta u otros tipos de datos

personales. En cambio, el tabnabbing, funciona inversamente: la imagen

del sitio se colocará sin que el usuario lo desee, funcionando a partir

de que no se note el cambio.

Se puede dividir la experiencia del Tabnabbing en 4 pasos:

1.

Al tener muchas pestañas

abiertas, se puede entrar a un sitio controlado por el cyberdelincuente,

que aparentemente no es ilícito.

2.

Mientras se observa la

página, se podrá ver el historial del usuario en busca de páginas que

puedan tener valor (páginas de bancos o tiendas en línea) así como

páginas de correo o redes sociales que se frecuentan.

3.

Repentinamente, se

cambiará la página que se estaba viendo, así como el favicon y se verá

con una imagen muy parecida a los sitios originales donde se suelen

ingresar datos, tales como correo, contraseñas o números de tarjetas.

4.

Si el objetivo del hacker

se cumple y el usuario ingresa sus datos, tendrá acceso a diversas

cuentas.

·

HERRAMIENTAS DE ADMINISTRACIÓN REMOTA:

·

Una herramienta de administración remota (o RAT) es un programa que

permite a ciertas personas a conectarse y administrar equipos remotos en

Internet o en una red local. Una herramienta de administración remota se

basa en la tecnología de servidor y cliente. La parte servidor se

ejecuta en una computadora controlada y recibe órdenes.

Las herramientas de acceso remoto (RAT, remote access tools) pueden

considerarse un campo de entrenamiento para los hackers, como sucede a

menudo en los círculos de seguridad de TI.

Pero menospreciar esta variedad común de malware podría representar un

costoso error. A pesar de su reputación como juguete informático para

los aprendices de hackers (conocidos como script kiddies), las RAT

siguen siendo una pieza clave de muchos ciberataques sofisticados.

Aunque se precisan pocos conocimientos técnicos para utilizarlas, las

RAT ofrecen acceso irrestricto a los equipos comprometidos. Son

engañosamente simples: el agresor no tiene más que señalar y hacer clic

para abrirse camino en la red de la víctima y robar datos y propiedad

intelectual. Pero a menudo se presentan como componente clave de ataques

coordinados que utilizan vulnerabilidades de software desconocidas hasta

ese momento (de día cero) e inteligentes técnicas de ingeniería social.

Aun cuando los profesionales de la seguridad nieguen la importancia de

la amenaza, la presencia de una RAT puede ser indicio de un ataque

selectivo conocido como amenaza persistente avanzada (APT).

A diferencia del malware diseñado para ciberdelitos oportunistas

(perpetrados normalmente mediante redes de bots de máquinas infectadas),

las RAT requieren una persona al otro lado del ataque.

Ejemplo: Poison Ivy (PIVY), una herramienta de administración remota que

conserva su popularidad y eficacia ocho años después su aparición, a

pesar de su antigüedad y del conocimiento que se tiene de ella en los

círculos de seguridad de TI.

SISTEMAS DE DEFENSA

La idea detrás de la defensa en el enfoque de profundidad es defender un

sistema contra cualquier ataque en particular usando varios métodos

independientes.

Defensa en profundidad es originalmente un militar estrategia pretende

retrasar, en lugar de evitar, el avance de un atacante cediendo espacio

con el fin de ganar tiempo. La colocación de los mecanismos de

protección, procedimientos y políticas se pretende aumentar la

fiabilidad de un sistema donde las múltiples capas de defensa impiden

espionaje y ataques directos contra los sistemas críticos. En cuanto a

la defensa de la red de computadoras, defensa en medidas de profundidad

debe no sólo evitar brechas de seguridad, sino también comprar un

momento de organización para detectar y responder a un ataque, de tal

modo reducir y mitigar las consecuencias de una violación.

Utilizando más de una de las siguientes capas constituye la defensa en

profundidad:

El activo más importante que se posee es la información y, por lo tanto,

deben existir técnicas que la aseguren, más allá de la seguridad física

que se establezca sobre los equipos en los cuales se almacena. Estas

técnicas las brinda la seguridad lógica que consiste en la aplicación de

barreras y procedimientos que resguardan el acceso a los datos y solo

permiten acceder a ellos a las personas autorizadas para hacerlo.

Cada tipo de ataque y cada sistema requiere de un medio de protección o

más (en la mayoría de los casos es una combinación de varios de ellos)

DEFENSAS ACTIVAS:

Son actividades y

programas cuya función es evitar los ataques informáticos como los

virus, gusanos, troyanos y otros invasores(malware) que puedan dañar el

equipo, mientras éste esté funcionando.

La función que realizan es

comparar el código de cada archivo con una base de datos de los códigos

de lo virus conocidos, por lo que es primordial actualizarla

periódicamente para evitar que un nuevo virus sea detectado.

USO DE CONTRASEÑAS

ADECUADAS:

– No debe tener menos de

siete dígitos.

– Debemos mezclar

mayúsculas y minúsculas, letras y números.

– No debe contener el

nombre de usuario.

– Debe cambiarse

periódicamente.

ENCRIPTACION DE DATOS

Se trata del cifrado de

datos con el que se garantiza que:

– Nadie lea la información

por el camino.

– El remitente sea

realmente quien dice ser.

– El contenido del mensaje

enviado, no sea modificado en su tránsito.

SOFTWARES DE SEGURIDAD

INFORMATICA

– El antivirus: Detecta, impide que se ejecute y elimina el software

maligno de nuestro equipo.

– Software cortafuegos: Permite o prohíbe la comunicación entre las

aplicaciones de nuestro equipo e Internet, para evitar que alguien haga

funcionar una aplicaciones en nuestro ordenador sin permiso.

– Software Antispam: Son

filtros que detectan el correo basura.

– Software Antispyware: orientados a la detección, bloqueo y eliminación

de software espía.

– Otros: Filtros

anti-phising, monitorización wifi, software “reinicie y restaure”….

– Mantener los sistemas de información con las actualizaciones que más

impacten en la seguridad.

CORTAFUEGOS (HARDWARE):

Son unos dispositivos que se añaden a la red local y se sitúan entre el

punto de acceso a Internet y el switch que distribuirá el tráfico de la

red al resto de equipos conectados.

Estos dispositivos analizan y filtran todo el tráfico que entra y sale

de tu red y bloquea aquellos elementos que no cumplen con las reglas de

seguridad establecidas por el administrador.

BIOMETRÍA:

Es el estudio automático para el reconocimiento único de humanos basados

en uno o más rasgos conductuales o rasgos físicos intrínsecos.

Las huellas dactilares, la retina, el iris, los patrones faciales, de

venas de la mano o la geometría de la palma de la mano, representan

ejemplos de características físicas (estáticas), mientras que entre los

ejemplos de características del comportamiento se incluye la firma, el

paso y el tecleo (dinámicas). La voz se considera una mezcla de

características físicas y del comportamiento, pero todos los rasgos

biométricos comparten aspectos físicos y del comportamiento.

Uno de los beneficios que otorga la tecnología biométrica es que hace

que no sea necesario llevar una tarjeta o llave para acceder a un

edificio. Las infraestructuras de grandes redes empresariales, las

identificaciones en el gobierno, las transacciones bancarias seguras, y

los servicios sociales y de salud, entre otros ámbitos, ya se benefician

del uso de este tipo de verificaciones.

Asociada a otras tecnologías de restricción de accesos, la biometría

garantiza uno de los niveles de autenticación menos franqueables en la

actualidad. Además, los inconvenientes de tener que recordar una

password ó un número de PIN de acceso serán pronto superados gracias al

uso de los métodos biométricos, debido a que estos últimos presentan

notables ventajas: están relacionados de forma directa con el usuario,

son exactos y permiten hacer un rastreo de auditorías.

SEGURIDAD FÍSICA:

La seguridad física consiste en la aplicación de barreras físicas, y

procedimientos de control como medidas de prevención y contra medidas

ante amenazas a los recursos y la información confidencial, se refiere a

los controles y mecanismos de seguridad dentro y alrededor de la

obligación física de los sistemas informáticos así como los medios de

acceso remoto al y desde el mismo, implementados para proteger el

hardware y medios de almacenamiento de datos.

Las principales amenazas que se ven en la seguridad física son amenazas

ocasionadas por el hombre como robos destrucción de la información,

disturbios, sabotajes internos y externos, incendios accidentales,

tormentas e inundaciones.

Cada sistema es único, por lo tanto la política de seguridad a

implementar no sera única es por ello siempre se recomendara pautas de

aplicación general y no procedimientos específicos:

·

El control de acceso

físico requiere la capacidad de identificación, también asociar la

apertura o cierre de puertas, permitir o negar acceso físico al locales

mediante los cuales se puede acceder a los sistemas de información,

basado en restricciones de tiempo, área o sector dentro de una

organización. Es decir se verificará el nivel de acceso de cada persona

mediante aplicación de barreras (llave, tarjeta, password)

·

El servicio de vigilancia

es el encargado del control de acceso, de todas las personas al

edificio, este servicio es el encargado de colocar a los guardias en

lugares estratégicos para cumplir con sus objetivos y controlar el

acceso del personal. A cualquier personal ajeno a la planta se le

solicitara completar un formulario de datos personales, los motivos de

la visita, hora de ingreso y salida, etc.

·

El uso de credenciales de

identificación es uno de los puntos mas importantes del sistema de

seguridad, a fin de poder efectuar un control eficaz de ingreso y salida

del personal a los distintos sectores de la empresa, en este caso la

persona se identifica por algo que posee por ejemplo una llave, una

tarjeta de identificación o una tarjeta inteligente... Cada una de estas

debe tener un pin único siendo este el que se almacena en una base de

datos que controla el servicio de vigilancia para su posterior

seguimiento si fuera necesario. Su mayor desventaja es que estas

tarjetas pueden ser robadas, copiadas, etc...

·

Seguridad, redundancia y

diversificación. Almacenaje exterior de datos, tomas de alimentación

eléctrica totalmente independientes y de servicio de telecomunicaciones

para la misma configuración equilibrio de cargas, SAI como

protección eléctricas contra apagones y sobretensiones.

·

Control

ambiental-prevención de incendios: El control del ambiente trata de la

calidad de aire, temperatura, humedad, electricidad, control de fuego, y

por supuesto acceso físico.

·

Candado Inteligente: USB

inalámbrico utilizado para brindarle seguridad a la computadora. La

misma se bloquea cuando el usuario que tiene este aparato se aleja más

de tres metros. El kit contiene un USB inalámbrico y un software para

instalar que detecta cuando el usuario está lejos y cuando está más

cerca de los tres metros, habilitando nuevamente la computadora.

La seguridad física esta enfocada a cubrir las amenazas ocasionadas

tanto por el hombre como por la naturaleza del medio físico donde se

encuentra ubicado el centro.

CONTROL DE ACCESO A LOS

SISTEMAS:

El acceso por medio de un sistema de restricciones y excepciones a la

información es la base de todo sistema de seguridad informática. Para

impedir el acceso no autorizado a los sistemas de información se deben

implementar procedimientos formales para controlar la asignación de

derechos de acceso a los sistemas de información, bases de datos y

servicios de información, y estos deben estar claramente documentados,

comunicados y controlados en cuanto a su cumplimiento.

Administración de Accesos de Usuarios

Con el objetivo de impedir el acceso no autorizado a la información se

implementarán procedimientos formales para controlar la asignación de

derechos de acceso a los sistemas, datos y servicios de información.

Registración de Usuarios

El Responsable de Seguridad Informática definirá un procedimiento formal

deregistro de usuarios para otorgar y revocar el acceso a todos los

sistemas, bases de datos y servicios de información multiusuario

Administración de Privilegios

Se limitará y controlará la asignación y uso de privilegios mediante un

proceso de autorización formal, debido a que el uso inadecuado de los

privilegios del sistema resulta frecuentemente en el factor más

importante que contribuye a la falla de los sistemas a los que se ha

accedido ilegalmente.

Administración de Contraseñas de Usuario

La asignación de contraseñas se controlará a través de un proceso de

administración formal, mediante el cual deben respetarse los siguientes

pasos:

a. Requerir que los usuarios firmen una declaración por la cual se

comprometen a mantener sus contraseñas personales en secreto y las

contraseñas de los grupos de trabajo exclusivamente entre los miembros

del grupo. Esta declaración bien puede estar incluida en el Compromiso

de Confidencialidad.

b. Garantizar que los usuarios cambien las contraseñas iniciales que les

han sido asignadas la primera vez que ingresan al sistema.

c. Almacenar las contraseñas sólo en sistemas informáticos protegidos.

d. Configurar los sistemas de tal manera que:

• las contraseñas tengan una cantidad no menor a 8 caracteres.

• suspendan o bloqueen permanentemente al usuario luego de una cantidad

no mayor a 3 intentos de entrar con una contraseña incorrecta (deberá

pedir la rehabilitación ante quien corresponda),

• solicitar el cambio de la contraseña en un lapso no mayor a 45 días

Limitación del Horario de Conexión

Las restricciones al horario de conexión deben suministrar seguridad

adicional a las aplicaciones de alto riesgo. La limitación del periodo

durante el cual se permiten las conexiones de terminales a los servicios

informáticos reduce el espectro de oportunidades para el acceso no

autorizado. Se implementará un control de esta índole para aplicaciones

informáticas sensibles, especialmente aquellas terminales instaladas en

ubicaciones de alto riesgo, por ejemplo áreas públicas o externas que

estén fuera del alcance de la gestión de seguridad del Organismo.

Entre los controles que se deben aplicar, se enuncian:

a) Limitar los tiempos de conexión al horario normal de oficina, de no

existir un requerimiento operativo de horas extras o extensión horaria.

b) Documentar debidamente los agentes que no tienen restricciones

horarias y las razones de su autorización. También cuando el Propietario

de la Información autorice excepciones para una extensión horaria

ocasional.

REDES PERIMETRALES DE

SEGURIDAD O DMZ

Permiten generar reglas de acceso fuertes entre los usuarios y

servidores no públicos y los equipos publicados. De esta forma, las

reglas más débiles solo permiten el acceso a ciertos equipos y nunca a

los datos, que quedarán tras dos niveles de seguridad.

·

SISTEMAS DE DETECCIÓN DE INTRUSOS (IDS)

Un sistema de detección de

intrusos es un componente más dentro del modelo de seguridad de una

organización. Consiste en detectar actividades inapropiadas, incorrectas

o anómalas desde el exterior-interior de un sistema informático.

Los sistemas de detección

de intrusos pueden clasificarse, según su función y comportamiento en:

·

Host-Based IDS: operan en

un host para detectar actividad maliciosa en el mismo.

·

Network-Based IDS: operan

sobre los flujos de información intercambiados en una red.

·

Knowledge-Based IDS:

sistemas basados en Conocimiento.

·

Behavior-Based IDS:

sistemas basados en Comportamiento. Se asume que una intrusión puede ser

detectada observando una desviación respecto del comportamiento normal o

esperado de un usuario en el sistema.

La idea central de este tipo de detección es el hecho de que la

actividad intrusiva es un conjunto de actividades anómalas. Si alguien

consigue entrar de forma ilegal al sistema, no actuará como un usuario

comprometido; su comportamiento se alejará del de un usuario normal.

Sin embargo en la mayoría de las ocasiones una actividad intrusiva

resulta del agregado de otras actividades individuales que por sí solas

no constituyen un comportamiento intrusivo de ningún tipo. Así las

intrusiones pueden clasificarse en:

·

Intrusivas pero no

anómalas: denominados Falsos Negativos (el sistema erróneamente indica

ausencia de intrusión). En este caso la actividad es intrusiva pero como

no es anómala no es detectada. No son deseables, porque dan una falsa

sensación de seguridad del sistema.

·

No intrusivas pero

anómalas: denominados Falsos Positivos (el sistema erróneamente indica

la existencia de intrusión). En este caso la actividad es no intrusiva,

pero como es anómala el sistema "decide" que es intrusiva. Deben

intentar minimizarse, ya que en caso contrario se ignorarán los avisos

del sistema, incluso cuando sean acertados.

·

No intrusiva ni anómala:

son Negativos Verdaderos, la actividad es no intrusiva y se indica como

tal.

·

Intrusiva y anómala: se

denominan Positivos Verdaderos, la actividad es intrusiva y es

detectada.

Los detectores de

intrusiones anómalas requieren mucho gasto computacional, ya que se

siguen normalmente varias métricas para determinar cuánto se aleja el

usuario de lo que se considera comportamiento normal.

Características de IDS

Cualquier sistema de

detección de intrusos debería, sea cual sea el mecanismo en que esté

basado, debería contar con las siguientes características:

·

Debe funcionar

continuamente sin supervisión humana. El sistema debe ser lo

suficientemente fiable para poder ser ejecutado en background dentro del

equipo que está siendo observado. Sin embargo, no debe ser una "caja

negra" (debe ser examinable desde el exterior).

·

Debe ser tolerante a

fallos en el sentido de que debe ser capaz de sobrevivir a una caída del

sistema.

·

En relación con el punto

anterior, debe ser resistente a perturbaciones. El sistema puede

monitorizarse a sí mismo para asegurarse de que no ha sido perturbado.

·

Debe imponer mínima

sobrecarga sobre el sistema. Un sistema que relentiza la máquina,

simplemente no será utilizado.

·

Debe observar desviaciones

sobre el comportamiento estándar.

·

Debe ser fácilmente

adaptable al sistema ya instalado. Cada sistema tiene un patrón de

funcionamiento diferente y el mecanismo de defensa debe adaptarse de

manera sencilla a esos patrones.

·

Debe hacer frente a los

cambios de comportamiento del sistema según se añaden nuevas

aplicaciones al mismo.

·

Debe ser difícil de

"engañar".

Fortalezas de IDS

·

Suministra información muy

interesante sobre el tráfico malicioso de la red.

·

Poder de reacción para

prevenir el daño.

·

Es una herramienta útil

como arma de seguridad de la red.

·

Ayuda a identificar de

dónde provienen los ataques que se sufren.

·

Recoge evidencias que

pueden ser usadas para identificar intrusos.

·

Es una "cámara" de

seguridad y una "alarma" contra ladrones.

·

Funciona como "disuasor de

intrusos".

·

Alerta al personal de

seguridad de que alguien está tratando de entrar.

·

Protege contra la invasión

de la red.

·

Suministra cierta

tranquilidad.

·

Es una parte de la

infraestructura para la estrategia global de defensa.

·

La posibilidad de detectar

intrusiones desconocidas e imprevistas. Pueden incluso contribuir

(parcialmente) al descubrimiento automático de esos nuevos ataques.

·

Son menos dependientes de

los mecanismos específicos de cada sistema operativo.

·

Pueden ayudar a detectar

ataques del tipo "abuso de privilegios" que no implica realmente ninguna

vulnerabilidad de seguridad. En pocas palabras, se trata de una

aproximación a la paranoia: "todo aquello que no se ha visto previamente

es peligroso".

·

Menor costo de

implementación y mantenimiento al ubicarse en puntos estratégicos de la

red.

·

Dificulta el trabajo del

intruso de eliminar sus huellas.

Debilidades de IDS

·

No existe un parche para

la mayoría de bugs de seguridad.

·

Se producen falsas

alarmas.

·

Se producen fallos en las

alarmas.

·

No es sustituto para un

buen Firewall, una auditoría de seguridad regular y una fuerte y

estricta política de seguridad.

Inconvenientes de IDS

·

La alta tasa de falsas

alarmas dado que no es posible cubrir todo el ámbito del comportamiento

de un sistema de información durante la fase de aprendizaje.

·

El comportamiento puede

cambiar con el tiempo, haciendo necesario un re-entrenamiento periódico

del perfil, lo que da lugar a la no disponibilidad del sistema o la

generación de falsas alarmas adicionales.

·

El sistema puede sufrir

ataques durante la fase de aprendizaje, con lo que el perfil de

comportamiento contendrá un comportamiento intrusivo el cual no será

considerado anómalo.

AUDITORÍA INFORMÁTICA:

Una auditoría de seguridad informática o auditoría de seguridad de

sistemas de información (SI) es el estudio que comprende el análisis y

gestión de sistemas llevado a cabo por profesionales para identificar,

enumerar y posteriormente describir las diversas vulnerabilidades que

pudieran presentarse en una revisión exhaustiva de las estaciones de

trabajo, redes de comunicaciones o servidores.

Una vez obtenidos los resultados, se detallan, archivan y reportan a los

responsables quienes deberán establecer medidas preventivas de refuerzo

y/o corrección siguiendo siempre un proceso secuencial que permita a los

administradores mejorar la seguridad de sus sistemas aprendiendo de los

errores cometidos con anterioridad.

Las auditorías de seguridad de SI permiten conocer en el momento de su

realización cuál es la situación exacta de sus activos de información en

cuanto a protección, control y medidas de seguridad.

Fases de una auditoría

Los servicios de auditoría constan de las siguientes fases:

·

Enumeración de redes,

topologías y protocolos

·

Verificación del

Cumplimiento de los estándares internacionales. ISO, COBIT, etc.

·

Identificación de los

sistemas operativos instalados

·

Análisis de servicios y

aplicaciones

·

Detección, comprobación y

evaluación de vulnerabilidades

·

Medidas específicas de

corrección

·

Recomendaciones sobre

implantación de medidas preventivas.

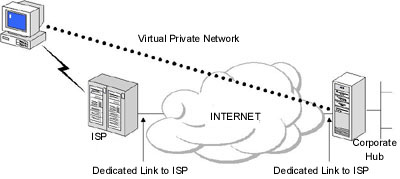

RED PRIVADA VIRTUAL (VPN):

Es una tecnología de red de computadoras que permite una extensión

segura de la red de área local (LAN) sobre una red pública o no

controlada como Internet. Permite que la computadora en la red envíe y

reciba datos sobre redes compartidas o públicas como si fuera una red

privada con toda la funcionalidad, seguridad y políticas de gestión de

una red privada.

Esto se realiza estableciendo una conexión virtual punto a punto

mediante el uso de conexiones dedicadas, cifrado o la combinación de

ambos métodos.

La conexión VPN a través de Internet es técnicamente una unión wide area

network (WAN) entre los sitios pero al usuario le parece como si fuera

un enlace privado— de allí la designación "virtual private network".

El funcionamiento de los VPN se basan en establecer un túnel entre los

dos extremos de la conexión y usar sistemas de encriptación y

autenticación para asegurar la confidencialidad e integridad de los

datos que se transmiten. La autenticación en redes virtuales es parecida

al sistema de inicio de sesión (utiliza un usuario y su contraseño)

pero es necesario tener especial cuidado con la seguridad de estos

datos, por lo que la mayoría de los VPN usan sistemas de autenticación

basados en el uso de claves compartidos. Una vez establecida la

conexión, los paquetes de datos se envían encriptados a través del túnel

virtual (que se establece sobre Internet). Para encriptar los datos se

suelen utilizar claves secretas que son solo válidas mientras dure la

sesión.

SANDBOXING:

Es un aislamiento de

procesos, es decir, un mecanismo que implementan varias aplicaciones

para ejecutar aplicaciones y programas con seguridad y “aislarlas” del

resto del sistema dentro de una especie de contenedor virtual desde el

cual controlar los distintos recursos que solicita dicha aplicación

(memoria, espacio en disco, privilegios necesarios, etc). Este férreo

control al que se somete el proceso sirve para discernir si el código a

ejecutar es malicioso o no puesto que, por norma general, se restringirá

cualquier tipo de acceso a dispositivos de entrada o de inspección del

sistema anfitrión.

Gracias al sandboxing, por

ejemplo en Google Chrome, el navegador de Google es capaz de “aislar”

pestañas de navegación entre sí y, además, impedir que una página web

con contenido malicioso intente instalar cualquier tipo de software en

nuestro sistema, monitorizar lo que estamos haciendo o acceder a

información alojada en nuestro disco duro (y entre las aplicaciones que

aisla, Flash es una de ellas). De hecho, este mecanismo también se

incluyó en Adobe Reader X porque uno de los grandes “coladeros” de Adobe

era la posibilidad de esconder código en los archivos PDF y que éste se

ejecutase al abrir un “documento malicioso” porque la aplicación no

impedía ni controlaba peticiones que iban más allá de mostrar el

contenido del archivo (y se daban casos de cambios en el registro de

Windows o la instalación de software en el sistema).

SECURITY AWARENESS

TRAINING (conciencia y entrenamiento en la seguridad informática):

Por qué implementar campañas de

conciencia y entrenamiento en la

seguridad informática:

• Comunicar políticas a la comunidad de usuarios, y asegurarse de su

cumplimiento

• Mitigar la ecuación SEGURIDAD versus USABILIDAD

• Defenderse ante las amenaza Ingeniería Social

• La concientización del usuario optimiza el perfil global de seguridad

• Fomentar al uso de hábitos seguros y desalentar los comportamientos

riesgosos

• Cambiar la percepción del usuario respecto de la Seguridad de la

Información

• Informar a los usuarios sobre cómo reconocer y reaccionar ante

amenazas potenciales

• Educar a los usuarios sobre técnicas de seguridad de la información

que pueden usar.

DEFENSAS PASIVAS

Sirve para minimizar las

consecuencias de un ataque

HARDWARE EN CONDICIONES

ADECUADAS

– Tarjetas de protección: Su configuración permite restaurar el sistema

cada vez que se reinicia, cada semana …etc.

– Mantenimiento correcto: Es conveniente de vez en cuando abrir el

ordenador y limpiar el polvo que se acumula en los ventiladores del

micro, gráfica y fuente de alimentación.

– Utilización de bases múltiples con interruptor: Para evitar

variaciones de la tensión eléctrica, que pueden llegar a romper nuestra

fuente de alimentación e incluso la placa madre.

PARTICION DE DISCO DURO

Podremos guardar los datos

en una partición distinta a la que utilizamos para instalar el sistema

operativo, de forma que si tenemos que formatear el equipo no

necesitaremos sacar todos los datos.

COPIAS DE SEGURIDAD

Sirven para restaurar un

ordenador que ya no arranca o para recuperar el contenido de ficheros

que se han perdido.

Estas garantizan la

recuperación de los datos y la repuesta cuando nada de lo anterior ha

funcionado. Es conveniente disponer de una licencia activa de antivirus;

ya que ésta se empleará para la generación de discos de recuperación y

emergencia, pero no es recomendable el uso continuo de antivirus. Los

filtros de correos con detectores de virus son imprescindibles, ya que

de esta forma se asegurará una reducción importante de usuarios que

pueden poner en riesgo la red.

Sistemas de respaldo de

copias de seguridad remoto que permitan mantener la información en dos

ubicaciones de forma asíncrona.

Cuestionario para

Repasar el Tema

1)

Técnica que se utiliza

para obtener información confidencial a través de la manipulación de

usuarios legítimos.

a)

Pishing.

b)

Ingeniería social.

c)

Herramientas de

administración remota.

2)

Técnica que utiliza

herramientas que permiten a ciertas personas conectarse y administrar

equipos remotos en Internet o en una red local.

a)

Keylogging.

b)

Ingeniería a la inversa.

c)

Herramientas de

administración remota.

3)

Características de la

técnica de pishing: (seleccione 2 opciones)

a)

Utilizan la manipulación

en el diseño del correo electrónico.

b)

Hace que el CPU consuma

muchos recursos.

c)

URLs manipuladas,o

subdominios.

4)

Características de la

técnica de negación de servicio: (seleccione 2 opciones)

a)

Hace que el CPU consuma

muchos recursos y que se ponga inestable.

b)

Una transmisión de datos

válida es repetida o retransmitida en forma maliciosa o

fraudulentamente.

c)

Causa que un servicio o

recurso sea inaccesible a los usuarios legítimos, normalmente provocando

la pérdida de la conectividad de la red.

5)

Técnica en la que se

realiza una modificación desautorizada de los datos o el software

instalado en el sistema víctima, incluyendo borrado de huellas.

a)

Tampering.

b)

Keylogging.

c)

Phishing.

6)

Técnica que consiste en tratar de recuperar una clave probando todas las

combinaciones posibles en forma sistemática y secuencial hasta encontrar

aquella que se busca, que permite el acceso al sistema, programa o

archivo en estudio.

a)

Keylogging

b)

Fuerza bruta

c)

Negacion de servicio

7)

Técnica que tiene por

objetivo obtener información o un diseño a partir de un producto, con el

fin de determinar de qué está hecho, qué lo hace funcionar y cómo fue

fabricado.

a)

Ingeniería social

b)

Ingeniería a la inversa

c)

Pishing

8)

Técnica que involucra a un

atacante (o un dispositivo) que puede interceptar o alterar las

comunicaciones entre dos partes que normalmente no son conscientes de

que el atacante está presente en sus comunicaciones o transacciones y

falsifica los intercambios para hacerse pasar por una de ellas.

a)

.Man in the midle

b)

Negación de servicio

c)

Pishing

9)

Técnica en la que una

transmisión de datos válida es repetida o retransmitida en forma

maliciosa o fraudulentamente.

a)

Tampering

b)

Ataque Replay

c)

Man in the midle

10)

Técnica que consiste en

recolectar información a partir de material descartado, comúnmente con

la finalidad de obtener datos que sirvan como información para cometer

fraudes.

a)

Trashing.

b)

Tampering.

c)

Pishing.

11)

Características de la técnica Secuestro de sesión: (seleccione 2

opciones)

a) Provoca un

estado de desincronización en ambos lados de la conexión TCP,

permitiendo el secuestro de la sesión.

b) Se produce una

tormenta ACK

c) El flujo de

transmisión de datos se mantiene estable.

12)

Técnica que utiliza un

tipo de software o un dispositivo hardware específico que se encarga de

registrar las pulsaciones que se realizan en el teclado, para

posteriormente memorizarlas en un fichero o enviarlas a través de

internet.

a)

Trashing.

b)

Keylogging.

c)

Tampering.

13)

Técnica que se basa en

persuadir al usuario de insertar datos para entrar en cuentas,

normalmente de correos o redes sociales, por medio de páginas que

aparecen repentinamente, que aparentan ser las reales cuando navega,

generando múltiples pestañas e intentando apovecharse de la poca

atención que un usuario puede tener mientras navega.

a)

Tampering.

b)

Tabnabbing.

c)

Trashing.

14)

Técnica utilizada para engañar o engañar a los usuarios al hacer clic en

enlaces o botones que están ocultas a la vista normal, generalmente

enlaces color es igual a fondo de la página.

a)

Tampering.

b)

Tabnabbing.

c)

Clickjacking.

15)

Sistemas de Defensas

activas:

a)

Uso de contraseñas

adecuadas.

b)

Encriptación de datos.

c)

Copias de seguridad.

16)

Sistemas de defensas

pasivas:

a)

Hardware en condiciones

adecuadas.

b)

Copias de seguridad.

c)

Conciencia y entrenamiento

en la seguridad informática