La seguridad informática, también conocida como ciberseguridad o seguridad

de tecnologías de la información, es el área relacionada con la informática y la telemática que se enfoca

en la protección de la infraestructura computacional y todo lo

relacionado con esta y, especialmente, la información contenida en una

computadora o circulante a través de las redes de computadoras.

Para ello existen una serie de estándares,

protocolos, métodos, reglas,

herramientas y leyes concebidas para minimizar los posibles riesgos a la

infraestructura o a la información.

La ciberseguridad comprende software (bases de datos, metadatos, archivos), hardware, redes de

computadoras y todo lo que la organización valore y signifique un

riesgo si esta información confidencial llega a manos de otras personas,

convirtiéndose, por ejemplo, en información privilegiada.

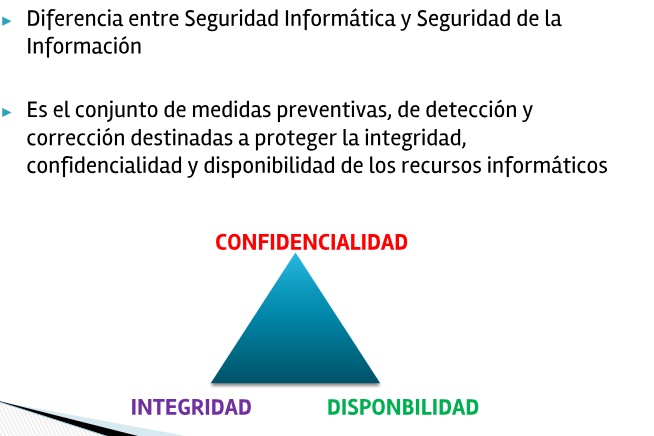

La definición de seguridad de

la información (es el conjunto de medidas preventivas y reactivas de las

organizaciones y de los sistemas tecnológicos que permiten resguardar y

proteger la información buscando mantener la confidencialidad, la

disponibilidad e integridad de datos y de la misma.)

no debe ser confundida con la de

«seguridad

informática», ya que esta última solo se encarga de la seguridad en el

medio informático, pero la información puede encontrarse en diferentes

medios o formas, y no solo en medios informáticos.

La seguridad informática es la disciplina que se ocupa de

diseñar las normas, procedimientos, métodos y técnicas destinados a

conseguir un sistema de información seguro y confiable.

Puesto simple, la seguridad en un ambiente de red es la

habilidad de identificar y eliminar vulnerabilidades. Una definición

general de seguridad debe también poner atención a la necesidad de

salvaguardar la ventaja organizacional, incluyendo información y equipos

físicos, tales como los mismos computadores. Nadie a cargo de seguridad

debe determinar quién y cuándo puede tomar acciones apropiadas sobre un

ítem en específico. Cuando se trata de la seguridad de una organizacion, lo

que es apropiado varía de organización en organización.

Independientemente, cualquier compañía con una red debe tener una

política de seguridad que se dirija a la conveniencia y la coordinación.

Dentro de las Fuerzas Armadas las políticas de seguridad son mas

estrictas por que involucra la seguridad nacional y la integridad del

estado por que la información que maneja corresponde a sus empleados,

sean civiles o militares, pero que cumplen tareas especificas dentro de

la organización.

La seguridad informática debe establecer

normas que

minimicen los riesgos a la información o

infraestructura informática. Estas normas

incluyen horarios de funcionamiento, restricciones a ciertos lugares,

autorizaciones, denegaciones, perfiles de usuario, planes de emergencia,

protocolos y todo lo necesario que permita un buen nivel de seguridad

informática minimizando el impacto en el desempeño de los trabajadores y de la

organización en general y como principal contribuyente al uso de

programas realizados por programadores.

La seguridad informática está concebida para proteger

los

activos informáticos, entre los que se encuentran los siguientes:

-

La

infraestructura computacional: es una

parte fundamental para el almacenamiento y gestión de la

información, así como para el funcionamiento mismo de la

organización. La función de la seguridad informática en esta área es

velar por que los equipos funcionen adecuadamente y anticiparse en

caso de fallos, robos, incendios, sabotajes, desastres naturales,

fallos en el suministro eléctrico y cualquier otro factor que atente

contra la infraestructura informática.

-

Los usuarios: son las personas que utilizan la estructura tecnológica, zona de

comunicaciones y que gestionan la información. Debe protegerse el

sistema en general para que el uso por parte de ellos no pueda poner

en entredicho la seguridad de la información y tampoco que la

información que manejan o almacenan sea vulnerable.

El reto es asignar estratégicamente los recursos para

cada equipo de seguridad y bienes que intervengan, basándose en el

impacto potencial para el negocio, respecto a los diversos incidentes

que se deben resolver.

Para determinar el establecimiento de prioridades, el

sistema de gestión de incidentes necesita saber el valor de los sistemas

de información que pueden ser potencialmente afectados por incidentes de

seguridad. Esto puede implicar que alguien dentro de la organización

asigne un valor monetario a cada equipo y un archivo en la red o asignar

un valor relativo a cada sistema y la información sobre ella.

Dentro de

los valores para el sistema se pueden distinguir: confidencialidad de la

información, la integridad (aplicaciones e información) y finalmente la

disponibilidad del sistema. Cada uno de estos valores es un sistema

independiente del negocio u organización, supongamos el siguiente ejemplo, un servidor web público

pueden poseer la característica de confidencialidad baja (ya que toda la

información es pública) pero necesita alta disponibilidad e integridad, para

poder ser confiable. En contraste, un sistema de planificación

de recursos empresariales (ERP) es, habitualmente, un sistema que

posee alto puntaje en las tres variables.

Los incidentes individuales pueden variar ampliamente en

términos de alcance e importancia.

La protección de datos personales está amparada por el

derecho constitucional denominado derecho de hábeas data. Este es el

derecho que tienen todas las personas de conocer, actualizar, rectificar

y disponer de los datos que sobre ellas se hayan recogido. Podemos

dimensionar la importancia que tiene la protección de este derecho

dentro de los procesos operativos y comerciales de la empresa,

estructurados, hoy en día, como consecuencia de la transformación

digital, sobre el procesamiento de la información.